摘要:Windows正常启动时,BitLocker加密的驱动器密钥获取方式是通过计算机内置的安全模块,如TPM(受信任的平台模块)或USB密钥等。这些密钥在操作系统启动时自动解锁驱动器,无需用户手动输入。即使BitLocker需要密钥来解锁驱动器,Windows系统仍能在没有用户输入的情况下正常启动并访问存储的数据。

本文目录导读:

在现代计算机安全领域,加密技术已成为保护数据安全的重要手段之一,BitLocker作为Windows系统内置的全盘加密技术,广泛应用于保护硬盘数据的安全,对于普通用户而言,BitLocker的密钥管理和获取机制往往是一个神秘的领域,本文将探讨在Windows正常启动(无用户输入)时,系统是如何获取到BitLocker密钥的。

BitLocker加密简介

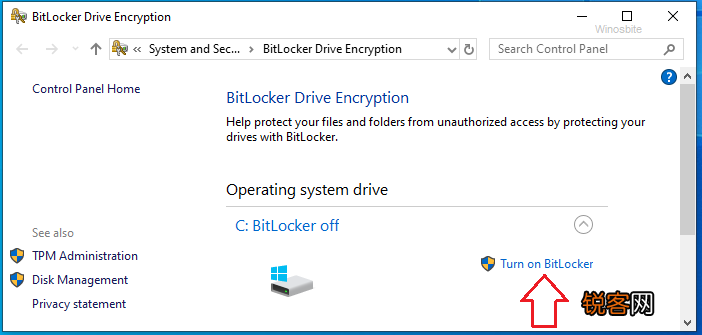

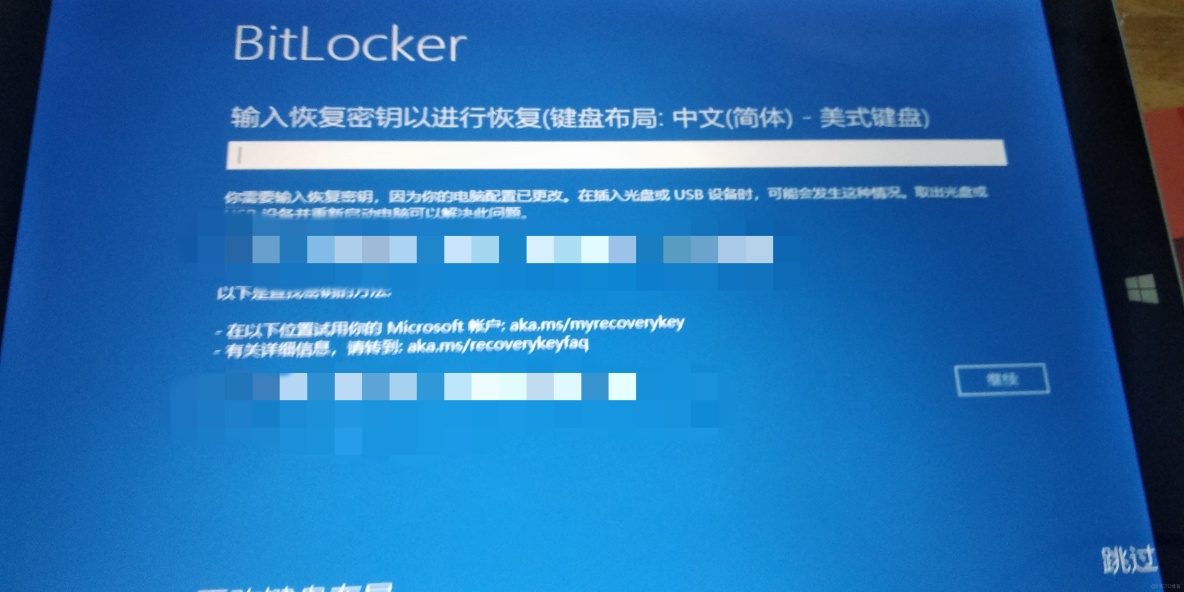

BitLocker是微软Windows操作系统内置的一种全盘加密技术,用于防止未经授权的访问和数据泄露,它通过加密硬盘上的所有数据,确保只有持有正确密钥的用户才能访问数据,当系统启动时,BitLocker会要求用户提供密钥以解锁硬盘,从而启动操作系统,在Windows正常启动过程中,用户通常不需要手动输入密钥,那么密钥是如何被系统获取的呢?

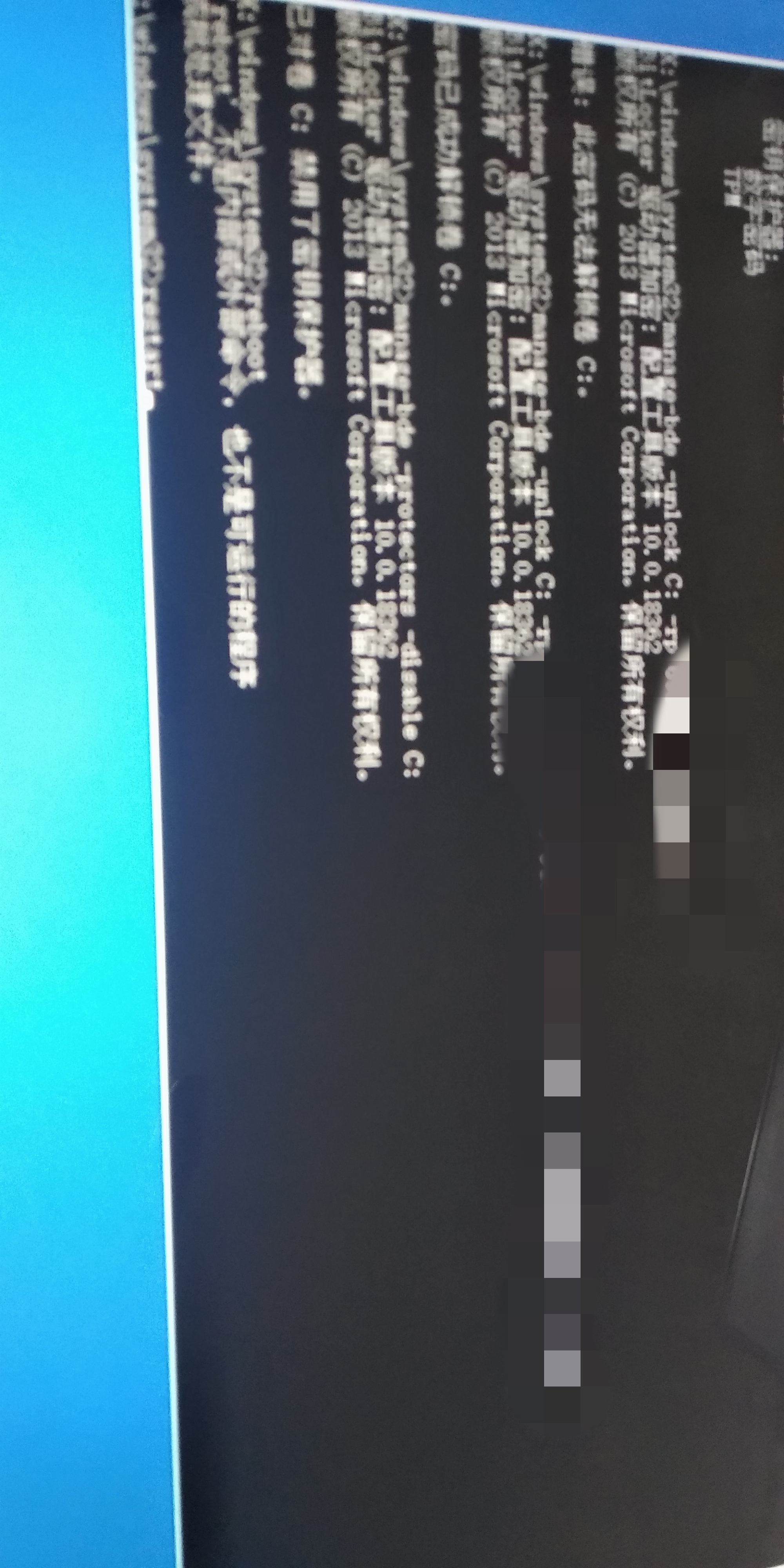

Windows启动过程中的密钥获取机制

在Windows正常启动过程中,系统通过一系列步骤自动获取BitLocker密钥,这一过程主要涉及以下几个环节:

1、UEFI/BIOS与TPM模块:现代计算机通常配备了统一可扩展固件接口(UEFI)和受信任的平台模块(TPM),在启动时,这些模块会协助获取BitLocker密钥,TPM芯片中可能存储了密钥的一部分,或者在UEFI环境中配置了密钥的获取方式。

2、密钥存储和检索:当系统启动时,会检查预先设定的密钥存储位置,这些位置可能是存储在硬盘上的特定文件、注册表项或TPM芯片中的特定区域,系统会尝试从这些位置检索BitLocker密钥。

3、预配置的用户账户和组策略:在某些情况下,管理员可能会通过组策略或其他配置手段预先设置用户账户与BitLocker密钥的关联关系,这样,在系统启动时,可以根据已验证的用户身份自动获取相应的BitLocker密钥。

4、自动解锁服务:一些企业和组织可能会使用自动解锁服务(Automatic Unlock Service),该服务可以在用户登录时自动解锁加密的卷,这意味着在Windows启动过程中,通过该服务可以自动获取到BitLocker密钥。

密钥获取机制的实现细节

在实际应用中,密钥获取机制的实现细节可能因不同的硬件配置、操作系统版本和配置而有所不同,在某些情况下,系统可能会使用UEFI变量来存储密钥的一部分;而在其他情况下,可能会依赖于TPM芯片的安全存储功能,管理员可能会通过组策略或其他配置工具对密钥获取过程进行定制和调整。

安全性与潜在风险

虽然Windows系统的密钥获取机制在一定程度上确保了系统的正常启动,但也存在一些潜在的安全风险,如果系统或应用程序存在漏洞,攻击者可能会利用这些漏洞获取到BitLocker密钥,如果密钥存储位置被恶意软件感染或遭到物理攻击(如硬件窃取),攻击者可能会获取到密钥并解锁硬盘数据,确保系统的安全性和完整性至关重要。

本文探讨了Windows系统在正常启动过程中如何获取BitLocker密钥的机制,这一过程涉及UEFI/BIOS、TPM模块、密钥存储位置、预配置的用户账户和组策略以及自动解锁服务等环节,了解这些机制有助于我们更好地理解BitLocker加密技术的运作原理,并采取相应的安全措施来保护数据安全,我们也应意识到潜在的安全风险,并时刻保持警惕。

还没有评论,来说两句吧...